Wireshark représente l'analyseur de protocole le plus utilisé au monde. En l'utilisant, vous pouvez vérifier tout ce qui se passe au sein de votre réseau, résoudre différents problèmes, analyser et filtrer votre trafic réseau à l'aide de divers outils, etc.

Si vous souhaitez en savoir plus sur Wireshark et sur le filtrage par port, assurez-vous de continuer à lire.

Qu'est-ce que le filtrage de ports exactement ?

Le filtrage de port représente un moyen de filtrer les paquets (messages de différents protocoles réseau) en fonction de leur numéro de port. Ces numéros de port sont utilisés pour les protocoles TCP et UDP, les protocoles de transmission les plus connus. Le filtrage des ports représente une forme de protection pour votre ordinateur puisque, par le filtrage des ports, vous pouvez choisir d'autoriser ou de bloquer certains ports pour empêcher différentes opérations au sein du réseau.

Il existe un système bien établi de ports utilisés pour différents services Internet, tels que le transfert de fichiers, le courrier électronique, etc. En fait, il existe plus de 65 000 ports différents. Ils existent en mode « autoriser » ou « fermé ». Certaines applications sur Internet peuvent ouvrir ces ports, rendant ainsi votre ordinateur plus exposé aux pirates et aux virus.

En utilisant Wireshark, vous pouvez filtrer différents paquets en fonction de leur numéro de port. Pourquoi voudriez-vous faire cela? Parce que de cette façon, vous pouvez filtrer tous les paquets que vous ne voulez pas sur votre ordinateur pour différentes raisons.

Quels sont les ports importants ?

Il y a 65 535 ports. Ils peuvent être divisés en trois catégories différentes : les ports de 0 à 1023 sont des ports bien connus et ils sont affectés à des services et protocoles communs. Ensuite, de 1024 à 49151 sont des ports enregistrés – ils sont attribués par l'ICANN à un service spécifique. Et les ports publics sont des ports de 49152-65535, ils peuvent être utilisés par n'importe quel service. Différents ports sont utilisés pour différents protocoles.

Si vous souhaitez en savoir plus sur les plus courants, consultez la liste suivante :

| Numéro de port | Nom du service | Protocole |

| 20, 21 | Protocole de transfert de fichiers – FTP | TCP |

| 22 | Shell sécurisé – SSH | TCP et UDP |

| 23 | Telnet | TCP |

| 25 | Protocole de transfert de courrier simple | TCP |

| 53 | Système de noms de domaine – DNS | TCP et UDP |

| 67/68 | Protocole de configuration d'hôte dynamique - DHCP | UDP |

| 80 | Protocole de transfert hypertexte – HTTP | TCP |

| 110 | Protocole de bureau de poste – POP3 | TCP |

| 123 | Protocole de temps réseau - NTP | UDP |

| 143 | Protocole d'accès aux messages Internet (IMAP4) | TCP et UDP |

| 161/162 | Protocole de gestion de réseau simple - SNMP | TCP et UDP |

| 443 | HTTP avec Secure Sockets Layer – HTTPS (HTTP sur SSL/TLS) | TCP |

Analyse dans Wireshark

Le processus d'analyse dans Wireshark représente la surveillance de différents protocoles et données à l'intérieur d'un réseau.

Avant de commencer le processus d'analyse, assurez-vous de connaître le type de trafic que vous cherchez à analyser et les différents types d'appareils qui émettent du trafic :

- Avez-vous le mode promiscuité pris en charge? Si vous le faites, cela permettra à votre appareil de collecter des paquets qui ne sont pas initialement destinés à votre appareil.

- Quels appareils avez-vous dans votre réseau ? Il est important de garder à l'esprit que différents types d'appareils transmettront différents paquets.

- Quel type de trafic souhaitez-vous analyser ? Le type de trafic dépendra des appareils de votre réseau.

Savoir utiliser différents filtres est extrêmement important pour capturer les paquets prévus. Ces filtres sont utilisés avant le processus de capture de paquets. Comment travaillent-ils? En définissant un filtre spécifique, vous supprimez immédiatement le trafic qui ne répond pas aux critères donnés.

Dans Wireshark, une syntaxe appelée syntaxe Berkley Packet Filter (BPF) est utilisée pour créer différents filtres de capture. Comme il s'agit de la syntaxe la plus couramment utilisée dans l'analyse de paquets, il est important de comprendre son fonctionnement.

La syntaxe Berkley Packet Filter capture les filtres en fonction de différentes expressions de filtrage. Ces expressions se composent d'une ou plusieurs primitives, et les primitives se composent d'un identifiant (valeurs ou noms que vous essayez de trouver dans différents paquets), suivi d'un ou plusieurs qualificatifs.

Les qualifications peuvent être divisées en trois types différents :

- Type – avec ces qualificatifs, vous spécifiez quel genre de chose l'identifiant représente. Les qualificatifs de type incluent port, net et host.

- Dir (direction) – ces qualificateurs sont utilisés afin de spécifier une direction de transfert. De cette façon, "src" marque la source et "dst" marque la destination.

- Proto (protocole) – avec les qualificateurs de protocole, vous pouvez spécifier le protocole spécifique que vous souhaitez capturer.

Vous pouvez utiliser une combinaison de différents qualificatifs afin de filtrer votre recherche. Vous pouvez également utiliser des opérateurs : par exemple, vous pouvez utiliser l'opérateur de concaténation (&/and), l'opérateur de négation (!/not), etc.

Voici quelques exemples de filtres de capture que vous pouvez utiliser dans Wireshark :

| Filtres | La description |

| hôte 192.168.1.2 | Tout le trafic associé à 192.168.1.2 |

| TCP port 22 | Tout le trafic associé au port 22 |

| src 192.168.1.2 | Tout le trafic provenant de 192.168.1.2 |

Il est possible de créer des filtres de capture dans les champs d'en-tête du protocole. La syntaxe ressemble à ceci : proto[offset:size(facultatif)]=value. Ici, proto représente le protocole que vous souhaitez filtrer, offset représente la position de la valeur dans l'en-tête du paquet, la taille représente la longueur des données et la valeur est les données que vous recherchez.

Afficher les filtres dans Wireshark

Contrairement aux filtres de capture, les filtres d'affichage ne suppriment aucun paquet, ils les masquent simplement lors de la visualisation. C'est une bonne option car une fois que vous supprimez les paquets, vous ne pourrez pas les récupérer.

Les filtres d'affichage sont utilisés pour vérifier la présence d'un certain protocole. Par exemple, si vous souhaitez afficher des paquets contenant un protocole particulier, vous pouvez saisir le nom du protocole dans la barre d'outils « Afficher le filtre » de Wireshark.

Autres options

Il existe diverses autres options que vous pouvez utiliser pour analyser les paquets dans Wireshark, en fonction de vos besoins.

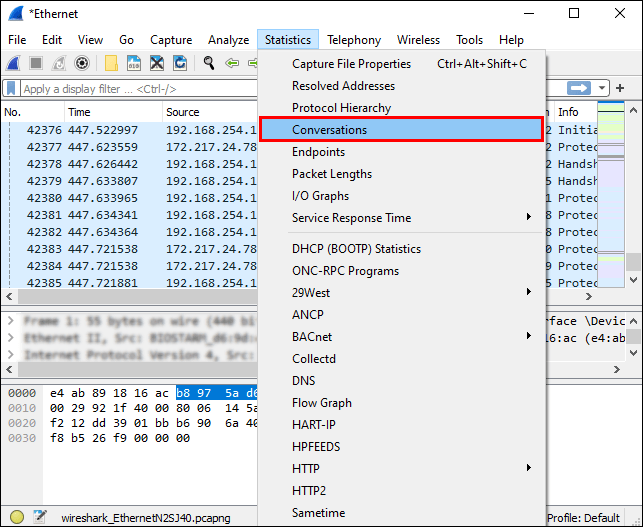

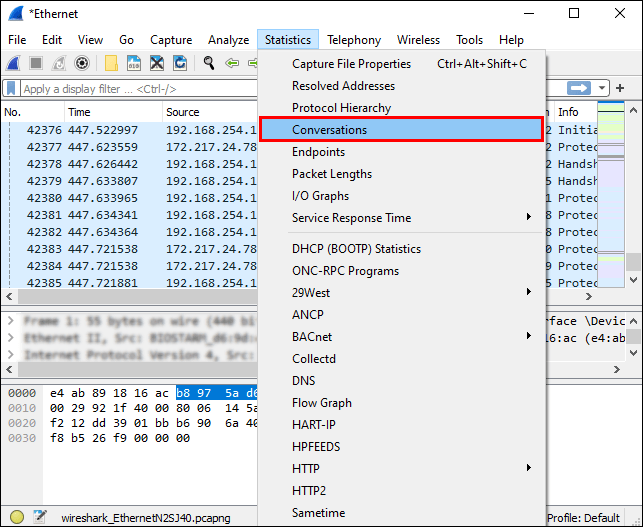

- Sous la fenêtre "Statistiques" de Wireshark, vous pouvez trouver différents outils de base que vous pouvez utiliser pour analyser les paquets. Par exemple, vous pouvez utiliser l'outil « Conversations » pour analyser le trafic entre deux adresses IP différentes.

- Sous la fenêtre « Expert Infos », vous pouvez analyser les anomalies ou comportements inhabituels au sein de votre réseau.

Filtrage par port dans Wireshark

Le filtrage par port dans Wireshark est facile grâce à la barre de filtre qui permet d'appliquer un filtre d'affichage.

Par exemple, si vous souhaitez filtrer le port 80, saisissez ceci dans la barre de filtre : "tcp.port == 80. " Ce que vous pouvez également faire est de taper "éq" au lieu de " == ", puisque " eq " fait référence à " égal ".

Vous pouvez également filtrer plusieurs ports à la fois. Le || les signes sont utilisés dans ce cas.

Par exemple, si vous souhaitez filtrer les ports 80 et 443, saisissez ceci dans la barre de filtre : "tcp.port == 80 || tcp.port == 443", ou "tcp.port eq 80 || tcp.port eq 443.”

FAQ supplémentaires

Comment filtrer Wireshark par adresse IP et port ?

Il existe plusieurs façons de filtrer Wireshark par adresse IP :

1. Si vous êtes intéressé par un paquet avec une adresse IP particulière, saisissez ceci dans la barre de filtre : "ip.adr == x.x.x.x.”

2. Si vous êtes intéressé par les paquets provenant d'une adresse IP particulière, saisissez ceci dans la barre de filtre : "ip.src == x.x.x.x.”

3. Si vous êtes intéressé par les paquets allant à une adresse IP particulière, saisissez ceci dans la barre de filtre : "ip.dst == x.x.x.x.”

Si vous souhaitez appliquer deux filtres, tels que l'adresse IP et le numéro de port, consultez l'exemple suivant : "ip.adr == 192.168.1.199.&&tcp.port eq 443.” Puisque “&&” représente des symboles pour “et”, en écrivant ceci, vous pouvez filtrer votre recherche par adresse IP (192.168.1.199) et par numéro de port (tcp.port eq 443).

Comment Wireshark capture-t-il le trafic du port ?

Wireshark capture tout le trafic réseau au fur et à mesure qu'il se produit. Il capturera tout le trafic du port et vous montrera tous les numéros de port dans les connexions spécifiques.

Si vous souhaitez démarrer la capture, procédez comme suit :

1. Ouvrez « Wireshark ».

2. Appuyez sur "Capturer".

3. Sélectionnez "Interfaces".

4. Appuyez sur "Démarrer".

Si vous souhaitez vous concentrer sur un numéro de port spécifique, vous pouvez utiliser la barre de filtre.

Lorsque vous souhaitez arrêter la capture, appuyez sur ‘’Ctrl + E.’’

Quel est le filtre de capture pour une option DHCP ?

L'option DHCP (Dynamic Host Configuration Protocol) représente une sorte de protocole de gestion de réseau. Il est utilisé pour attribuer automatiquement des adresses IP aux appareils connectés au réseau. En utilisant une option DHCP, vous n'avez pas besoin de configurer manuellement divers appareils.

Si vous voulez voir uniquement les paquets DHCP dans Wireshark, tapez "bootp" dans la barre de filtre. Pourquoi bootp ? Parce qu'il représente l'ancienne version de DHCP et qu'ils utilisent tous les deux les mêmes numéros de port - 67 et 68.

Pourquoi devrais-je utiliser Wireshark ?

L'utilisation de Wireshark présente de nombreux avantages, dont certains :

1. C'est gratuit - vous pouvez analyser le trafic de votre réseau de manière totalement gratuite !

2. Il peut être utilisé pour différentes plates-formes - vous pouvez utiliser Wireshark sous Windows, Linux, Mac, Solaris, etc.

3. C'est détaillé - Wireshark propose une analyse approfondie de nombreux protocoles.

4. Il offre des données en direct - ces données peuvent être collectées à partir de diverses sources telles qu'Ethernet, Token Ring, FDDI, Bluetooth, USB, etc.

5. Il est largement utilisé - Wireshark est l'analyseur de protocole réseau le plus populaire.

Wireshark ne mord pas !

Vous en savez maintenant plus sur Wireshark, ses capacités et ses options de filtrage. Si vous voulez être sûr de pouvoir dépanner et identifier tout type de problèmes de réseau ou d'inspecter les données entrant et sortant de votre réseau, en le gardant ainsi sécurisé, vous devez absolument essayer Wireshark.

Avez-vous déjà utilisé Wireshark ? Parlez-nous-en dans la section commentaire ci-dessous.